wissen.de Artikel

Versteckte Spione: Wie funktioniert der "Staatstrojaner"?

Doch genau das soll sich nun ändern. Der Bundestag hat beschlossen, dass Ermittler sich in Zukunft auch Zugriff auf Messenger-Daten verschaffen dürfen. Diese sind jedoch normalerweise mit der sognannte Ende-zu-Ende-Verschlüsselung vor unbefugtem Mitlesen geschützt. Möglich wird diese Art der Überwachung daher nur, wenn die Ermittler die Nachricht noch im Smartphone des Senders -vor der Verschlüsselung abfangen können.

Wie kommt der Staatstrojaner auf den Rechner?

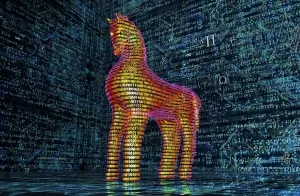

Genau hier liegt das Problem: Damit das Mitlesen funktioniert, muss eine spezielle Software auf das Smartphone oder Tablet des Verdächtigen geschmuggelt werden. Dies soll mithilfe eines sogenannten Trojaners bewerkstelligt werden. Der Name ist hierbei schon fast Programm: So, wie die Griechen sich einst im Bauch eines riesigen Holzpferdes in die belagerte Stadt Troja einschmuggelten, entert der Trojaner den Rechner, indem er sich tarnt.

Klickt der Nutzer auf einen scheinbar harmlosen Link oder einen E-Mail-Anhang, installiert sich die Software unbemerkt im Hintergrund. Auch der Download eines Fotos oder der Besuch einer entsprechend präparierten Website kann schon ausreichen, um sich den Trojaner einzufangen. Wenn die Ermittlungsbehörden den Staatstrojaner gezielt für eine bestimmte Überwachung maßgeschneidert haben, dann entgeht er dabei wahrscheinlich selbst einem aktuellen Virenprogramm.